设备闲置很久了,家人有网盘资源下载的需求,网络搜索了下发现吃灰的玩客云设备就可以部署上各类服务,24小时通电功耗也很低,在此记录下折腾的过程。

固件说明

有大佬专门维护了玩客云 armbian 固件下载地址:https://github.com/hzyitc/armbian-onecloud/releases

版本名称解释 ci-20250305-162012-UTC

ci:表示这是持续集成(Continuous Integration)自动构建的版本,而非正式的稳定发行版。

20250305-162012-UTC:表示构建的时间信息,即在 UTC 时间 2025 年 03 月 05 日 16:20:12 构建的版本。

镜像文件名类似于:Armbian-unofficial_25.05.0-trunk_Onecloud_<分支>_current_6.12.17[_minimal][_xfce_desktop][.burn].img

各部分含义如下:

Armbian-unofficial_25.05.0-trunk:说明这是基于 Armbian 的非官方定制版本,其中“25.05.0”可能指示一个版本号,而“trunk”表示使用了主开发分支。

Onecloud:代表该定制版本面向 Onecloud 项目。

<分支>(如 sid、bookworm、trixie、plucky、oracular、noble):这些名称一般代表不同的系统基础或软件仓分支。

- 官方 Debian 分支命名

sid

含义:Debian 的“sid”分支是始终处于不稳定(unstable)状态的版本。

特点:包含最新的软件包和更新,开发者和测试者常用此版本。更新频繁,但由于软件包尚未经过充分测试,可能存在偶发的不稳定或兼容性问题。

bookworm

含义:Debian 的“bookworm”通常指的是较为稳定的测试版(在某些时段也可能成为正式稳定版)。

特点:相对于 sid,bookworm 的软件包经过了一定程度的测试,稳定性更好。软件更新不会像 sid 那么激进,更适合需要稳定系统环境的用户。

trixie

含义:“trixie”一般用来表示即将成为下一代正式发布版的测试分支(或是当前测试版中的预备版)。

特点:处于稳定性与最新特性之间的折中,既能享受到较新软件,又有一定的稳定保证。由于仍在测试中,可能会有部分软件或配置在未来发生变化。 - 项目自定义的构建目标

plucky、oracular、noble

含义:这三个名称并非 Debian 官方的代号,而是由 Onecloud 项目(或相应的 Armbian 非官方定制版本)自定义的分支名称。

可能用途与区别:这类命名通常用于区分面向不同硬件平台或设备的优化版本。例如,不同板子的引导配置、驱动补丁或者固件调整可能就会体现在不同的分支中。

功能和配置差异:这些分支可能预置了不同的内核配置、补丁集或者其他特定功能,针对某些特定应用场景进行优化。用户可根据自身硬件设备的要求和使用需求来选择相应的版本。

维护策略:每个自定义分支的更新频率、补丁策略和稳定性可能会有所不同,使用前最好查阅项目文档或社区讨论,以确认哪一个版本更符合自己的预期和硬件支持情况。

如何选择?

稳定性需求:如果你追求最新的软件包和功能,但能接受偶尔的故障或不兼容问题,sid 分支可能合适。如果需要更稳定的系统环境,则bookworm或trixie会是更好的选择(其中 trixie 可能代表了下一版测试中的状态)。

硬件匹配和优化:如果你的设备在 Onecloud 项目中有特别的硬件支持或优化说明,可以查阅相关文档,确认是使用 plucky、oracular 或 noble 分支。这些自定义分支通常会在 README 或发布说明中标明适用的设备或优化方向,选择与自己设备最匹配的版本可获得更好的体验。

用途区分:如果你需要安装桌面环境,可以选择带有 “_xfce_desktop” 后缀的镜像;而只需要基础命令行环境,则可以选择 “_minimal” 版。

同时,后缀 “.burn.img” 表示镜像已针对直接烧写优化,而标准 “.img” 则适用于常规写入方法。

总之,了解这些分支的基本含义和各自的特点后,可以根据自己的需求(如对新特性和稳定性的平衡要求、硬件平台的特定支持等)做出选择。

总结:

sid 通常指 Debian 不稳定版;

bookworm、trixie等则分别对应 Debian 的测试版、候选版或其它定制分支(具体选择可参考项目文档或社区讨论)。

current_6.12.17:一般指所使用的 Linux 内核版本(这里为 6.12.17)。

_minimal:表示该镜像为精简版,不包含额外的桌面环境或软件包。

_xfce_desktop:表示该镜像内置了 XFCE 桌面环境,适合需要图形界面的用户。

.burn.img 与 .img:

.burn.img 通常为直接可用于烧写(flashing)的镜像;

.img 则是标准的镜像文件,可以用常规方式写入存储介质。

我选择了 Armbian-unofficial_25.05.0-trunk_Onecloud_bookworm_current_6.12.17_minimal.burn.img

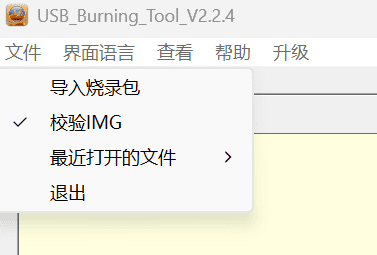

刷机软件

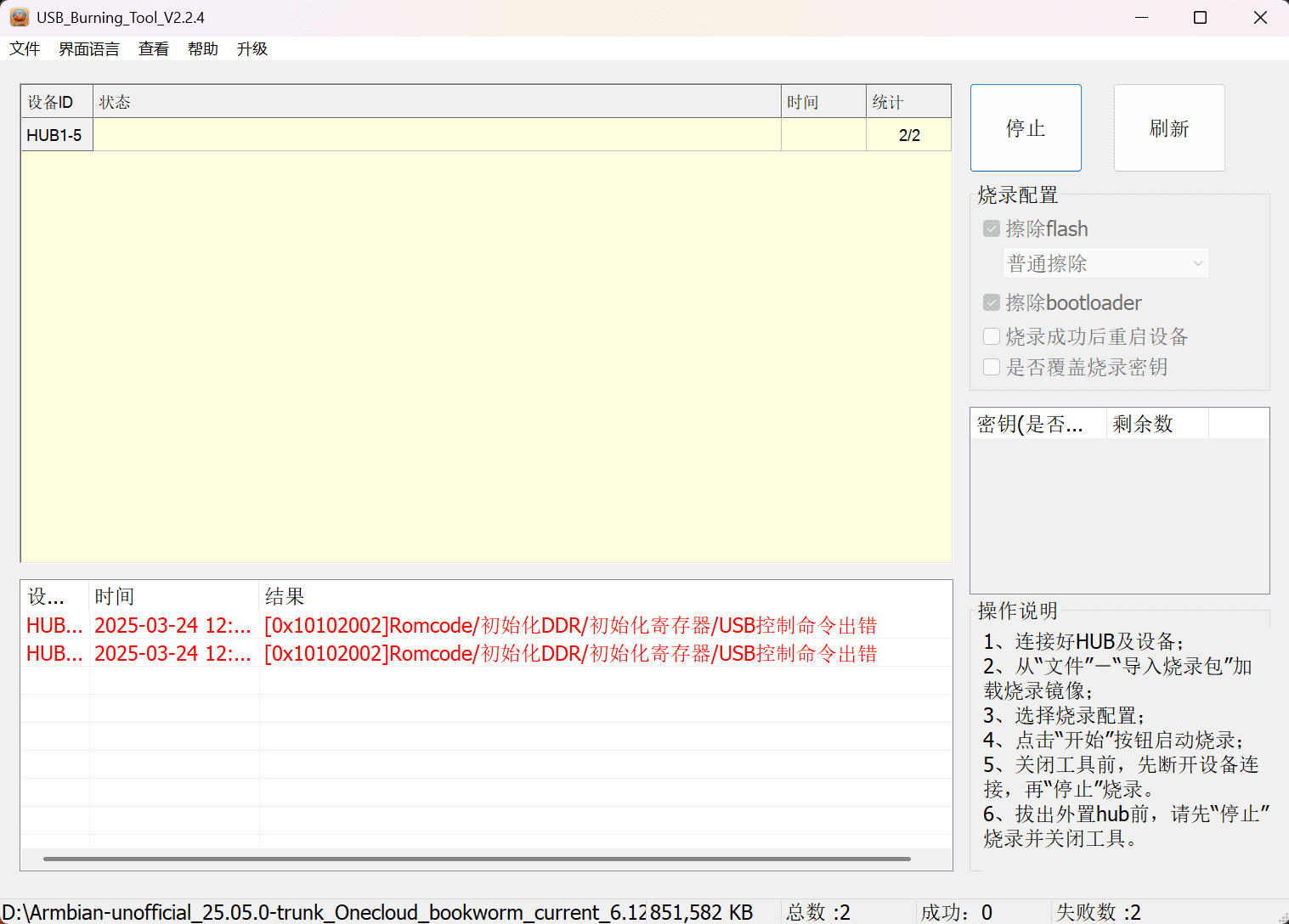

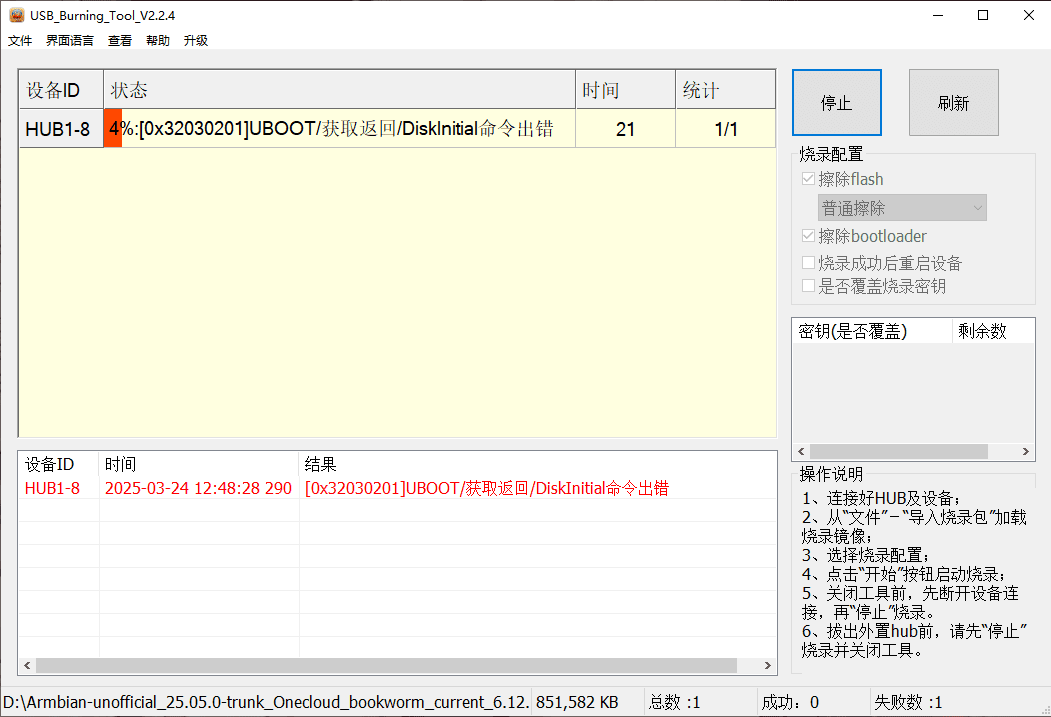

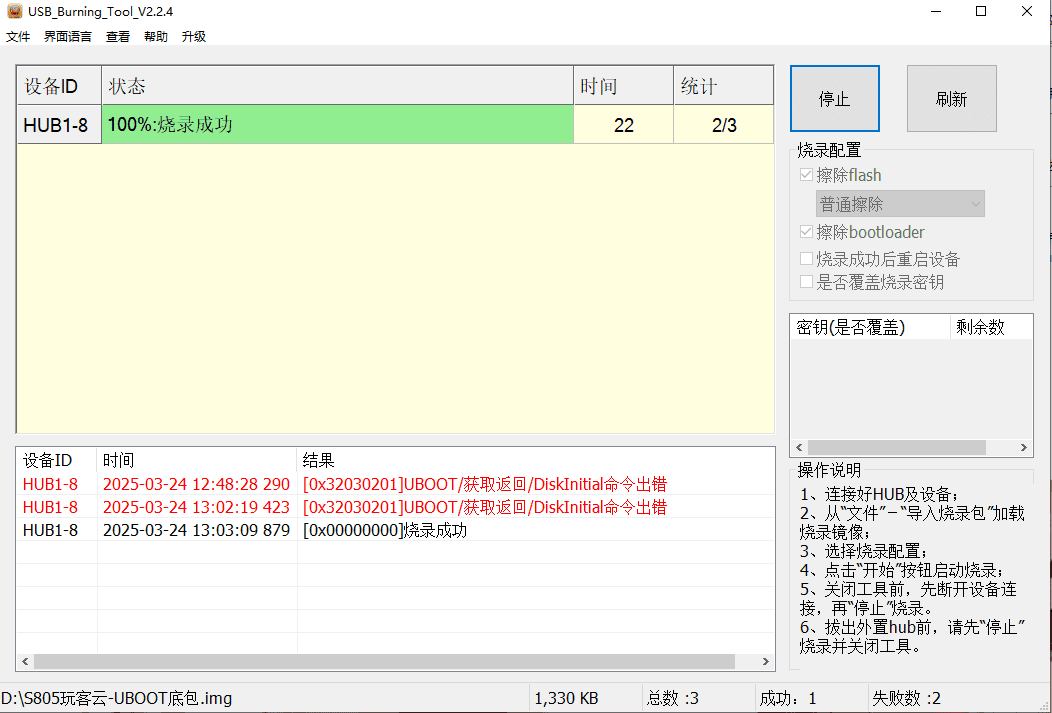

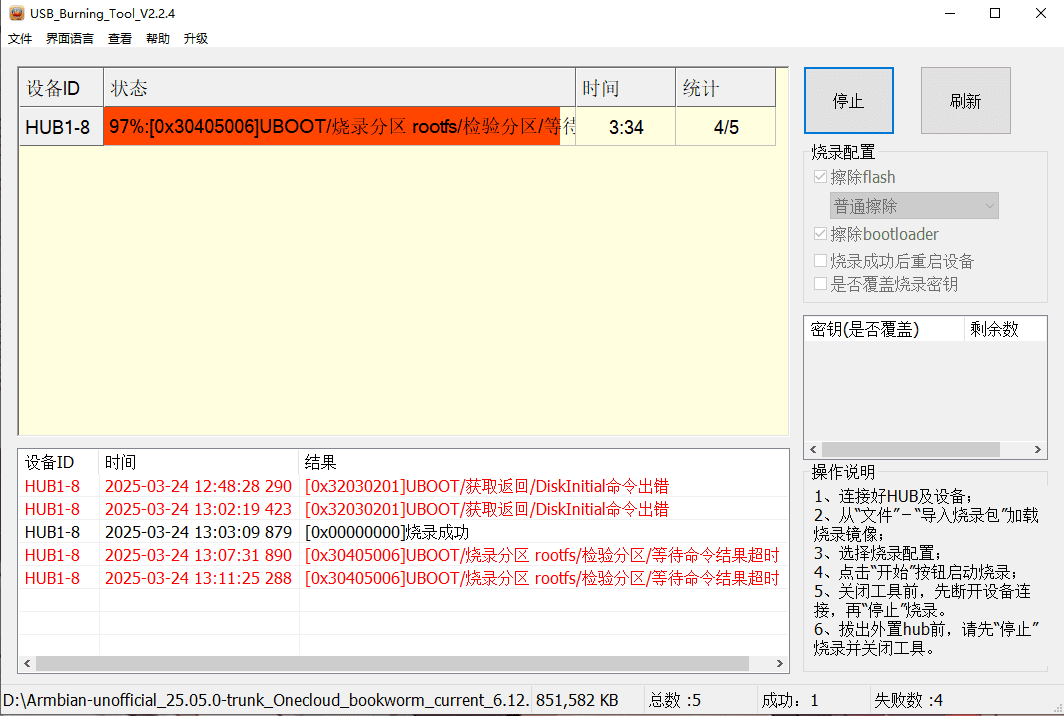

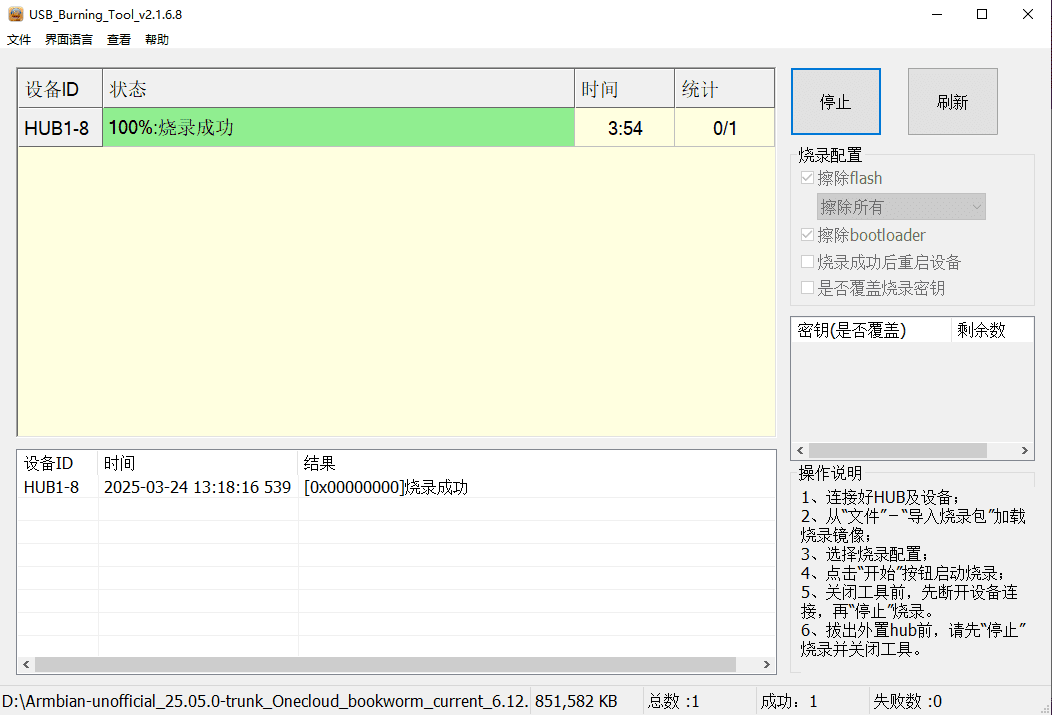

从下面多次错误的图片可以看到存在兼容性问题,建议用 Amlogic_USB_Burning_Tool_v2.1.6.8 版本

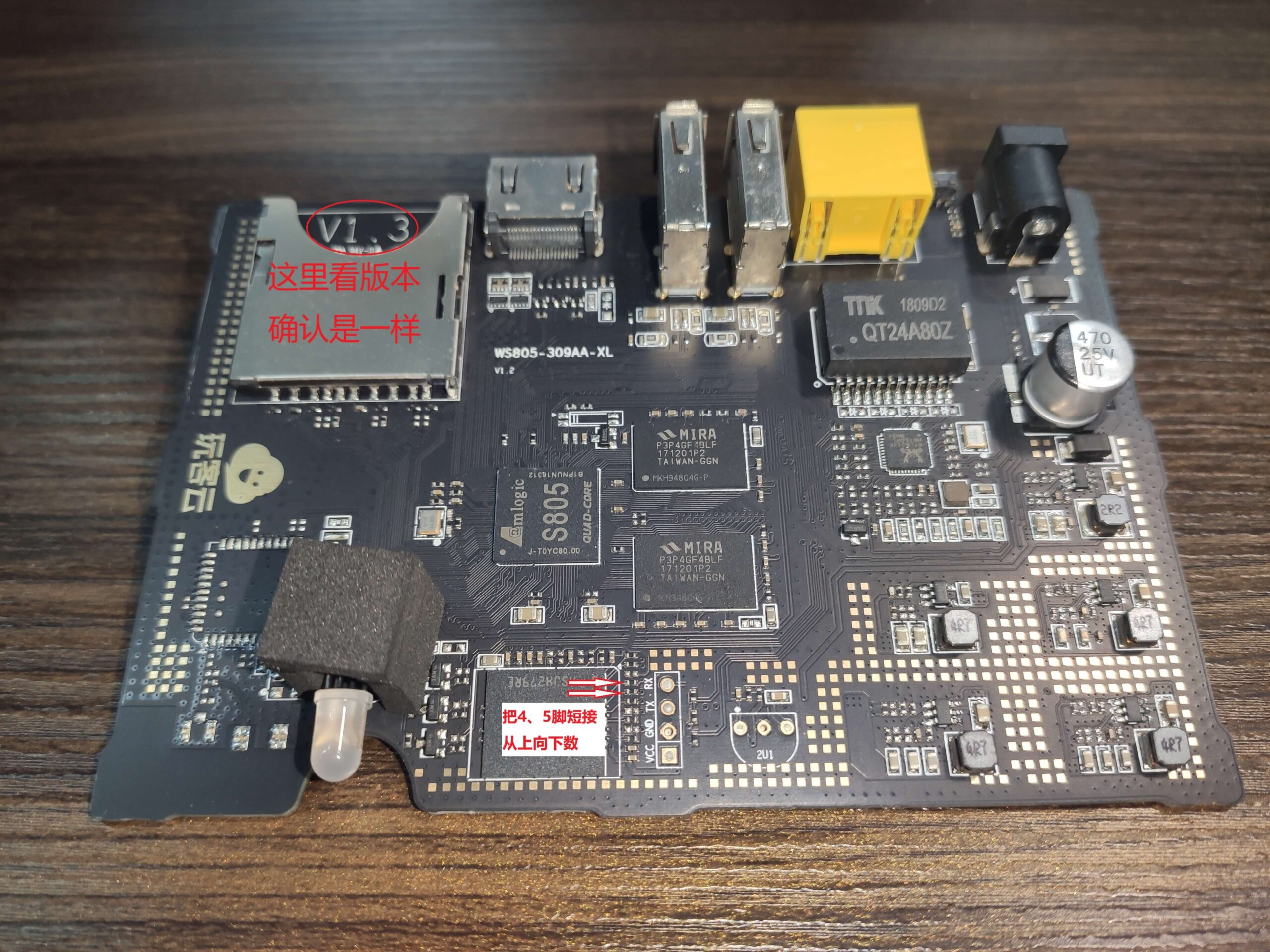

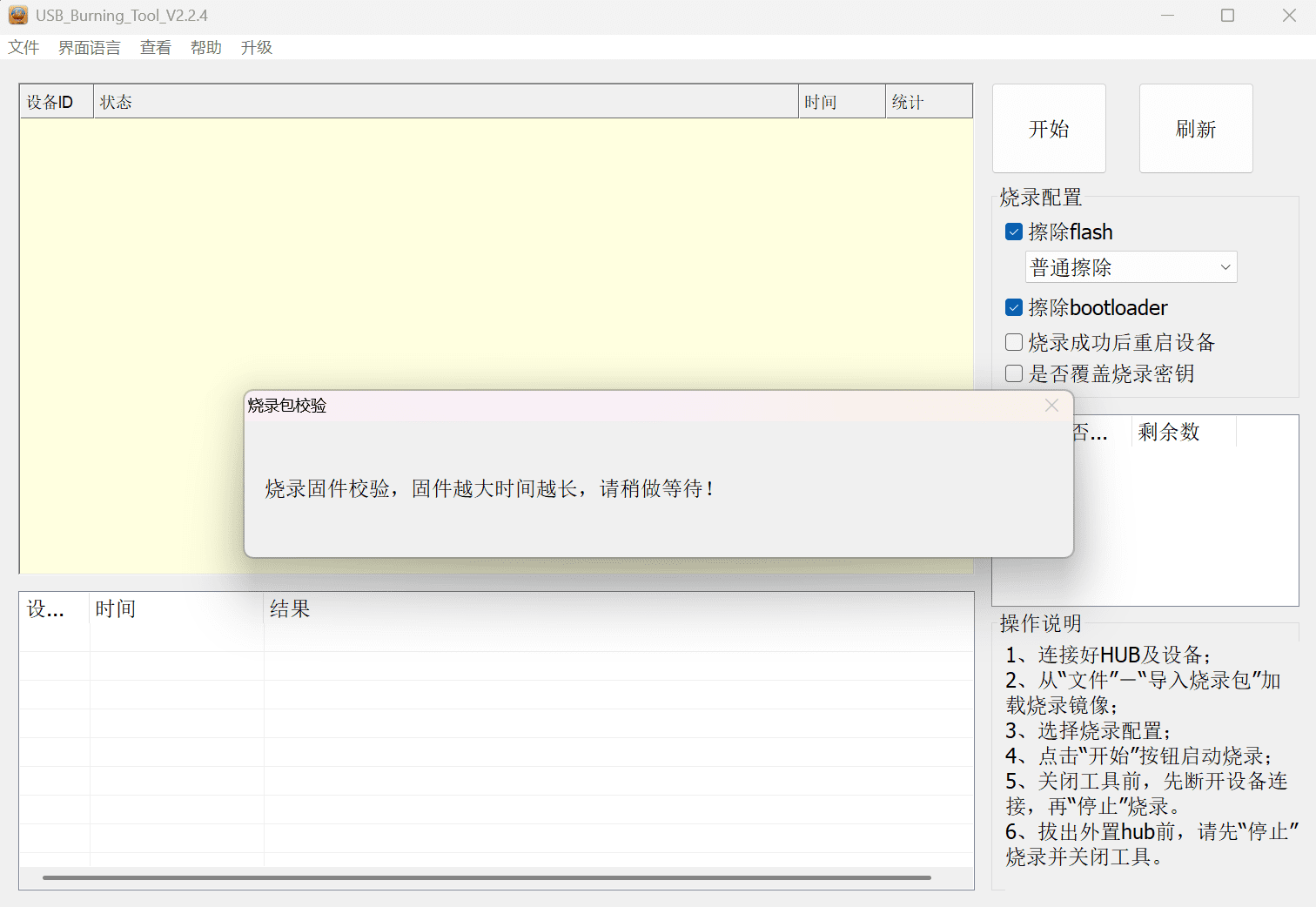

刷机过程

需要短接引脚才能完成刷机,在开始刷机之前要把机器拆了,拆机就不上图了,有很多视频的,用吹风机对着背板吹热后,撬开背板就能看到螺丝,把螺丝拆了就可以拿出背板。

先选择 文件 – 导入烧录包 选择烧录包后点右边的开始,短接4、5脚后通电完成刷机。

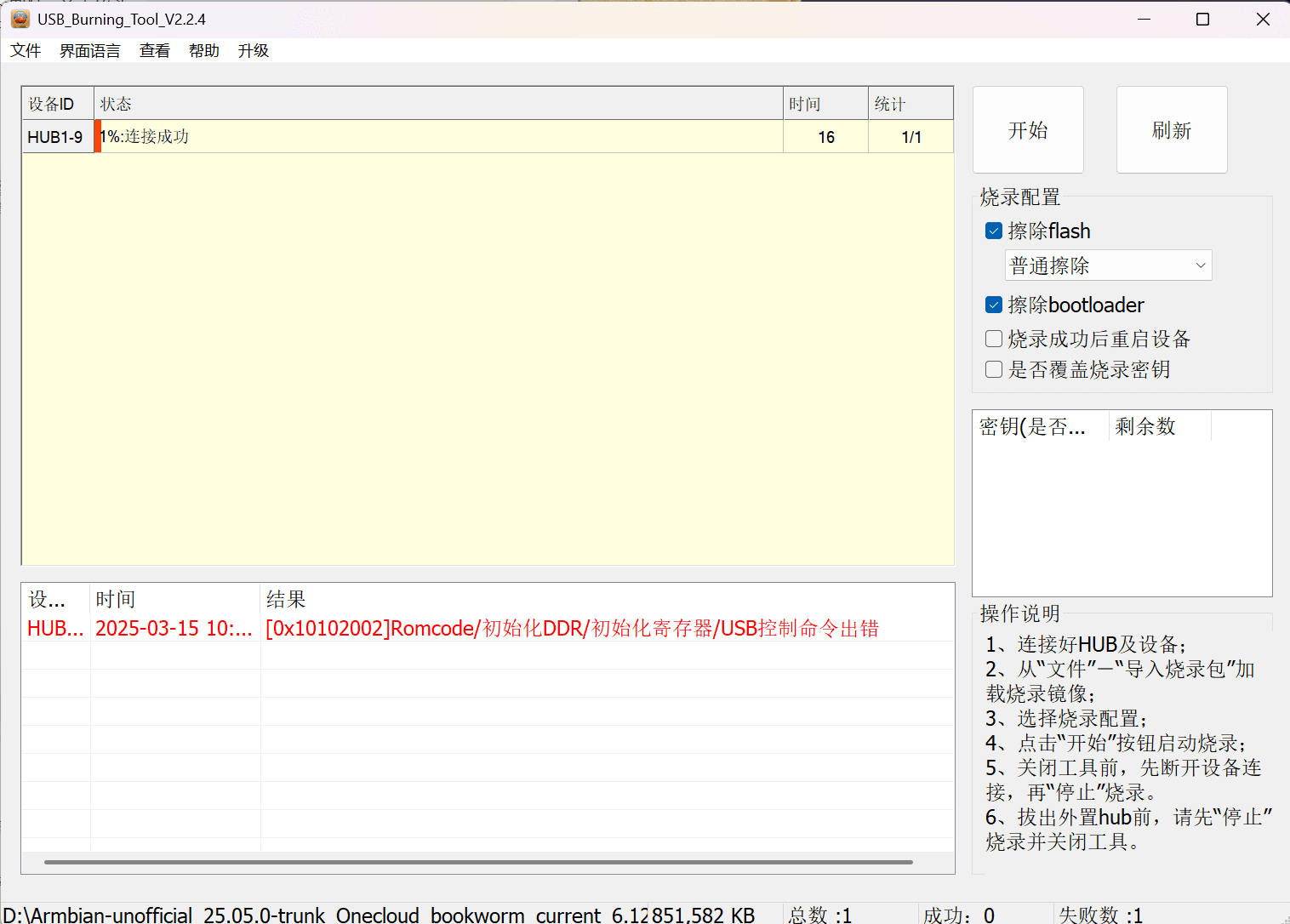

出现上图这样的问题,大概率是AMD CPU架构的机器出现的问题,下面开始就切换到英特尔CPU的平台刷的。

出现上图这样的问题,实测需要先刷入【S805玩客云-UBOOT底包.img】Uboot

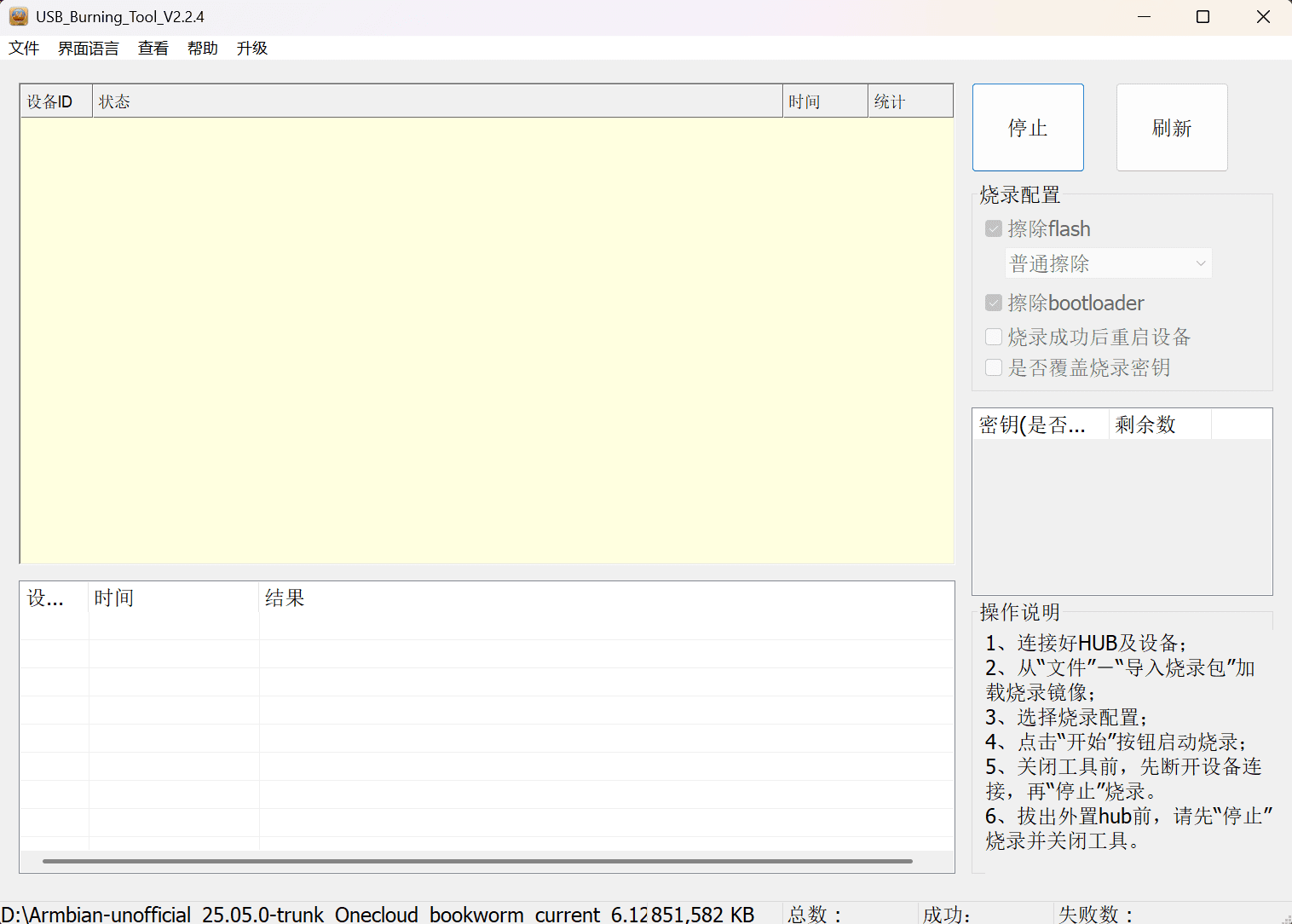

试了几次到时间就超时,2.2.4的版本有超时退出的问题。

最后用2.1.6.8的版本刷入成功。

第一次进入 ArmBian 默认账号 是 root 密码 1234 登陆后会进入下面所示的初始化状态,输入新密码,要求创建用户的时候按 Ctrl-C 中止

Welcome to Armbian-unofficial!

Documentation: https://docs.armbian.com/ | Community support: https://community.armbian.com/

IP address: 192.168.168.60

Create root password: **

Repeat root password: **

Support status: community support (looking for a dedicated maintainer)

Creating a new user account. Press to abort

Please provide a username (eg. your first name):

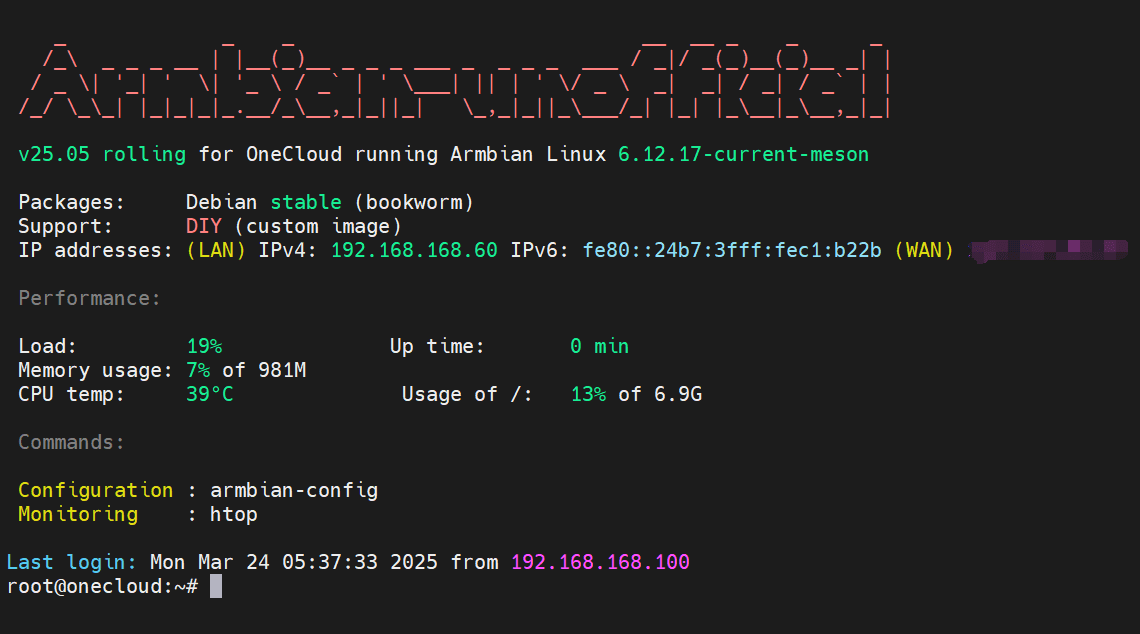

初始化完成后进入显示上图这样的。

进行相应设置

# 查看版本

root@onecloud:~# cat /etc/issue

Armbian-unofficial 25.05.0-trunk Bookworm \l

root@onecloud:~#

# 检查时间

root@onecloud:~# date -R

Mon, 24 Mar 2025 05:43:39 +0000

root@onecloud:~#

# 修改时区

root@onecloud:~# sudo timedatectl set-timezone Asia/Shanghai

timedatectl status

Local time: Mon 2025-03-24 13:44:00 CST

Universal time: Mon 2025-03-24 05:44:00 UTC

RTC time: n/a

Time zone: Asia/Shanghai (CST, +0800)

System clock synchronized: yes

NTP service: active

RTC in local TZ: no

root@onecloud:~#

# 再次检查时间

root@onecloud:~# date -R

Mon, 24 Mar 2025 13:44:22 +0800

root@onecloud:~## 备份现有文件

sudo cp /etc/apt/sources.list.d/debian.sources /etc/apt/sources.list.d/debian.sources.bak

# 编辑文件

# 使用你喜欢的编辑器打开该文件:

sudo nano /etc/apt/sources.list.d/debian.sources

# 将原有的 URIs: http://deb.debian.org/debian 替换为 URIs: https://mirrors.aliyun.com/debian,同时把安全更新部分的 URIs 替换为 https://mirrors.aliyun.com/debian-security。

# 改成下面这样的

Types: deb

URIs: https://mirrors.aliyun.com/debian

Suites: bookworm bookworm-updates bookworm-backports

Components: main contrib non-free non-free-firmware

Signed-By: /usr/share/keyrings/debian-archive-keyring.gpg

Types: deb

URIs: https://mirrors.aliyun.com/debian-security

Suites: bookworm-security

Components: main contrib non-free non-free-firmware

Signed-By: /usr/share/keyrings/debian-archive-keyring.gpg# 保存文件后执行:

sudo apt update

# 检查内核版本

root@onecloud:~# uname -r

6.12.17-current-meson

root@onecloud:~#

# 先升级 匹配升级包 由于 update-initramfs 在更新过程中会尝试创建硬链接和符号链接,如果这些操作被阻止,就会报出“Operation not permitted”的错误。

sudo mount -o remount,rw /boot

sudo apt update && sudo apt upgrade -y

# 重启机器

reboot# 然后就是安装casaos系统了,casaos的安装只要这一条代码就可以

wget -qO- https://get.casaos.io | bash

# 查看Docker版本

root@onecloud:~# docker --version

Docker version 28.0.2, build 0442a73

root@onecloud:~#

# 查看 docker compose 版本

root@onecloud:~# docker compose version

Docker Compose version v2.34.0

root@onecloud:~## 配置Docker 支持IPV6 和添加 代理网站

# 在 Docker 主机上,编辑 /etc/docker/daemon.json 文件(如果该文件不存在,可以创建一个):

nano /etc/docker/daemon.json

{

"ipv6": true,

"experimental": true,

"ip6tables": true,

"fixed-cidr-v6": "fd00:dead:beef::/64",

"registry-mirrors": [

"https://pull.loridocker.com",

"https://cr.laoyou.ip-ddns.com",

"https://docker.1panel.live",

"https://image.cloudlayer.icu",

"https://hub.fast360.xyz",

"https://docker-0.unsee.tech",

"https://docker.1panelproxy.com",

"https://docker.tbedu.top",

"https://dockerpull.cn"]

}# 执行以下命令重新加载配置并重启 Docker 服务:

sudo systemctl daemon-reload

sudo systemctl restart docker

现在就可以登陆casaos 通过Docker 安装各类应用,实现自己想要的功能了,多好的废物利用。